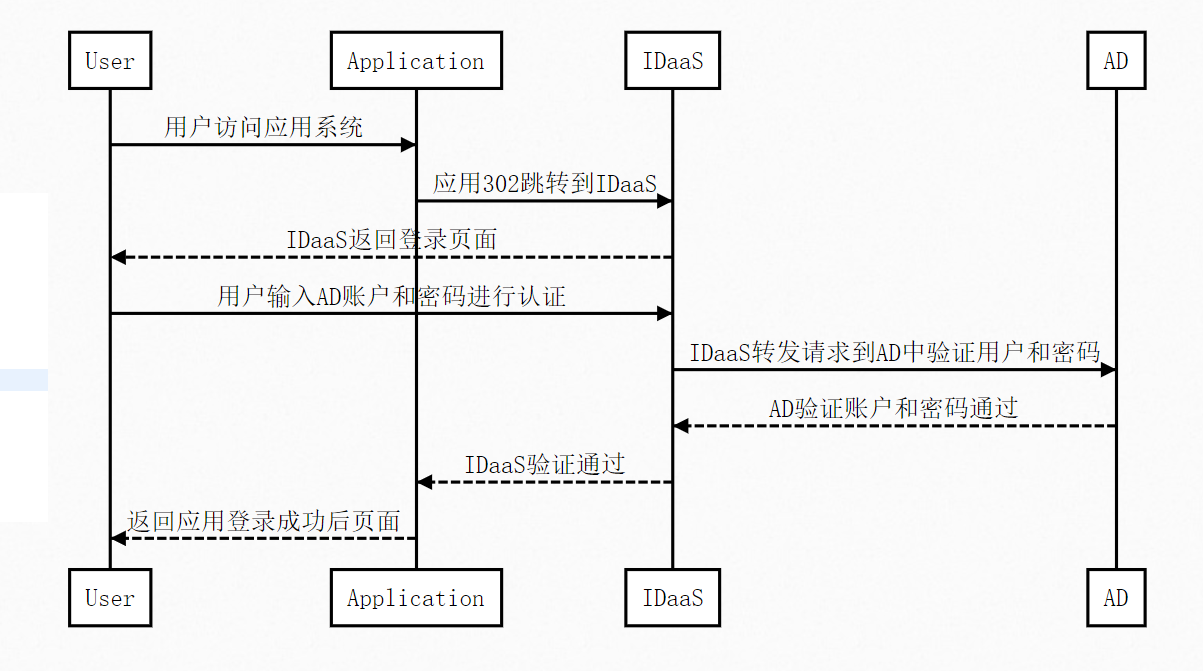

本文介绍如何使用 IDaaS 实现 AD 域账号登录三方应用。

场景说明

IDaaS 拥有 AD 域数据同步以及委托认证能力,可以快速实现使用 AD/LDAP 认证登录数百款应用。

首先将 AD 账号同步到 IDaaS,之后将希望单点的应用对接到IDaaS。完成这两步,企业最终实现使用 AD 域账号登录三方应用。

本文介绍的场景使用阿里用户 SSO 作为三方应用,所有 IDaaS 能力均可免费使用。

落地到实际场景中,是否是免费内容取决于您对接的三方应用是否是免费模板,详情可查看各版本能力项。

操作步骤

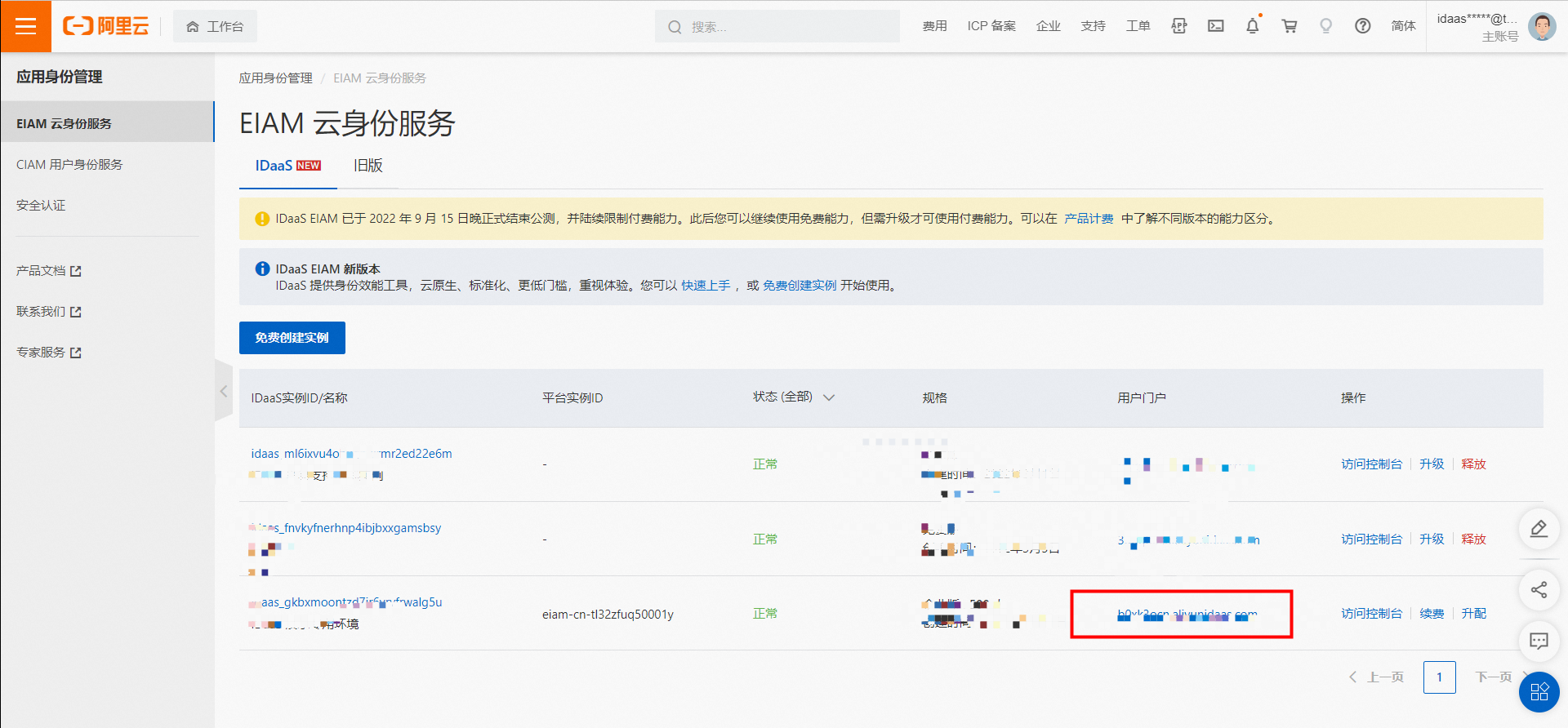

步骤一、开通 IDaaS 实例

在正式开始应用配置之前,需要先创建 IDaaS 实例,请您参考免费开通实例完成创建。

步骤二、AD 数据同步到 IDaaS

您可以使用AD或者OpenLDAP账户认证登录,认证登录的前提是将对应的账户拉取到IDaaS 中来,本文以 AD 作为示例,实际对接的时候请根据您企业的实情自行选择:

将 AD 账户同步到IDaaS:绑定 AD

将 OpenLDAP 账户同步到IDaaS:绑定 OpenLDAP

请确保委托认证该项功能是打开的状态。

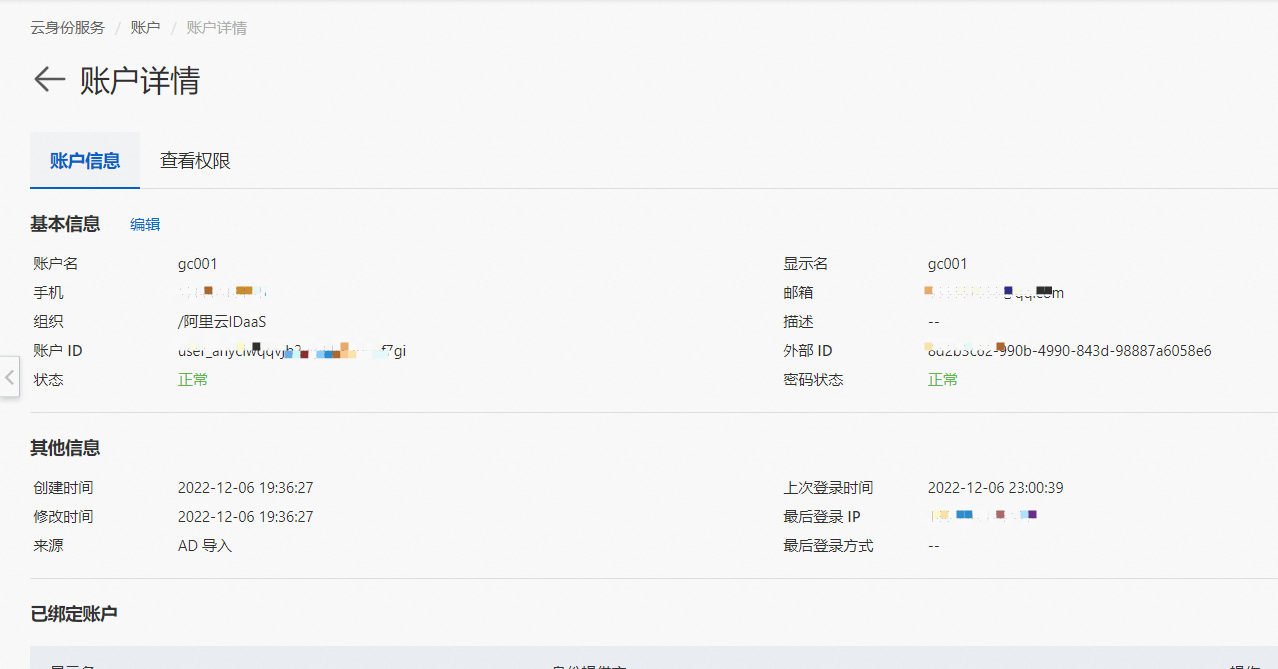

完成同步后,在账户界面即可看到同步完成的账户。

步骤三、创建 IDaaS 应用

创建 IDaaS 应用,并配置单点登录,本文以阿里云用户 SSO 为例。

更多 阿里云用户 SSO 配置和用法请参考:阿里云用户 SSO

请注意在绑定子账户的时候,需要将导入 IDaaS 中的 AD 账户作为 IDaaS 账户名,应用账户为阿里云子账户前缀。

步骤四:授权 IDaaS 应用

将 IDaaS 应用授权给需要访问该应用的账户,可在【单点登录】中设置为全员可访问,也可在【授权】中根据账户或组织授权。只有拥有权限的账户才可访问应用。

如果对接的是 SAML 应用(例如阿里云 RAM),可在【单点登录】中设置【应用账户】。用户在进行单点登录时,IDaaS 会将用户的 IDaaS 账户名或应用账户名传递给应用,应用根据该参数找到应用内的账户并实现登录,从而实现单点登录。因此,如果应用中有存量账户,请检查能否和 IDaaS 账户对应;如果无法对应,请提前为用户在应用中创建账户。

更多信息可参考:单点登录通用说明

步骤五、配置登录方式

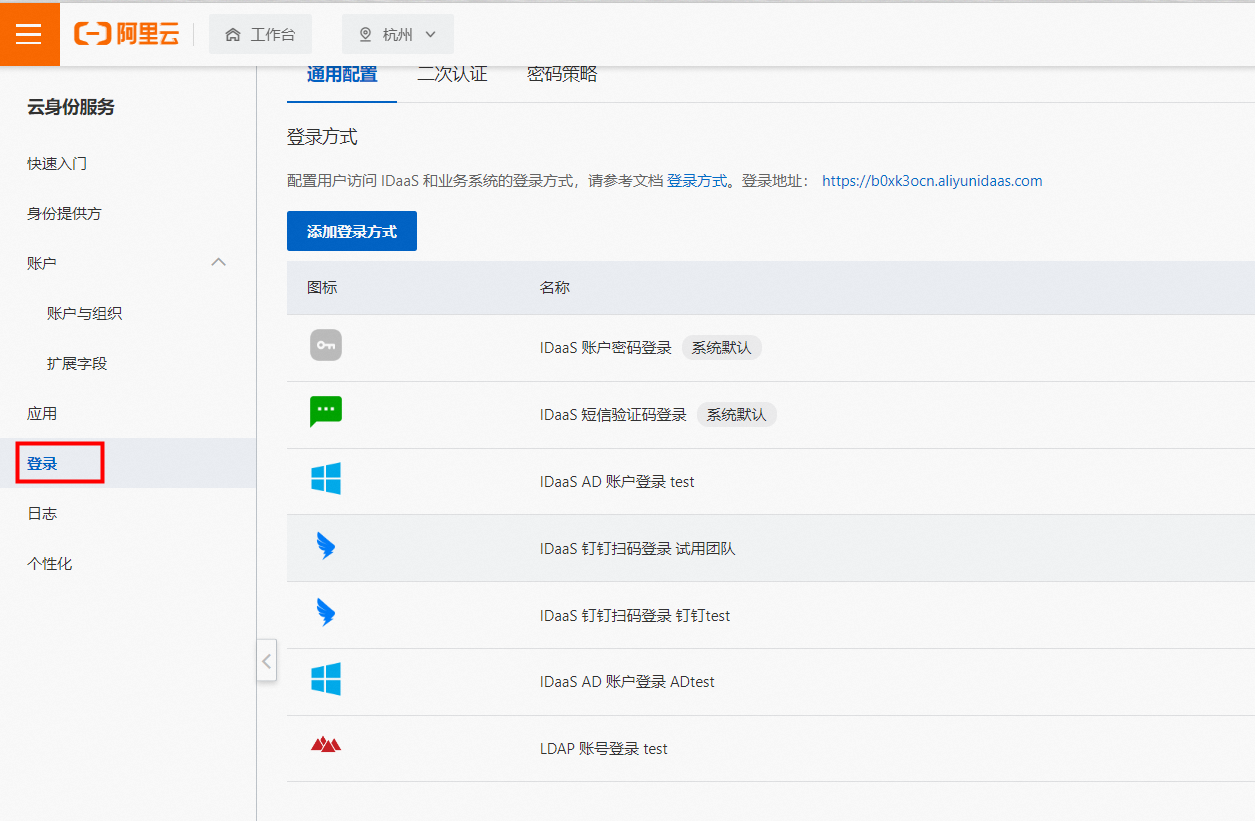

在 IDaaS 控制台点击【登录】

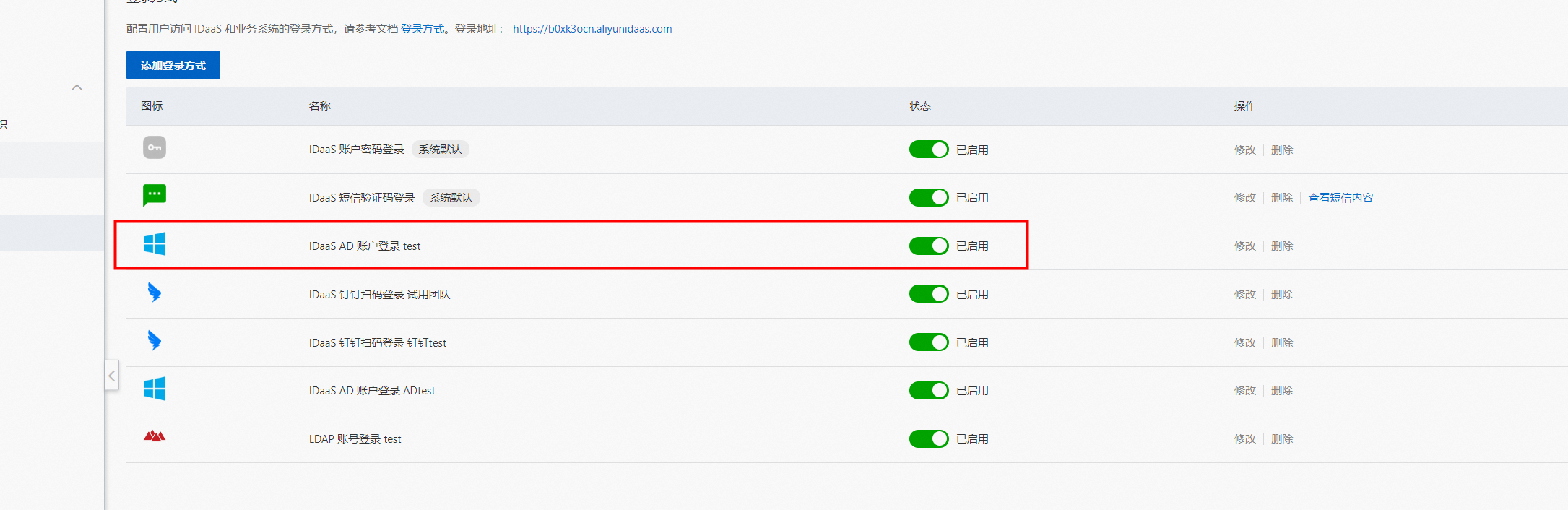

开启 AD 委托认证

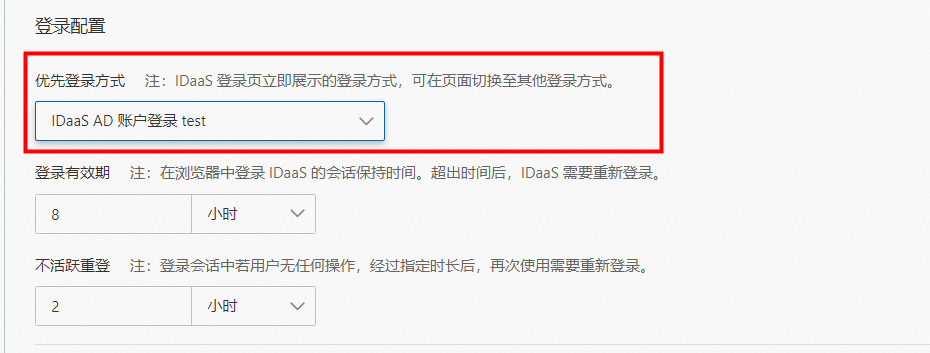

设置优先登录方式(可选)

如果您希望默认使用 AD 账户登录,可以将优先登录方式设置为邮箱登录方式

步骤六:发起单点登录

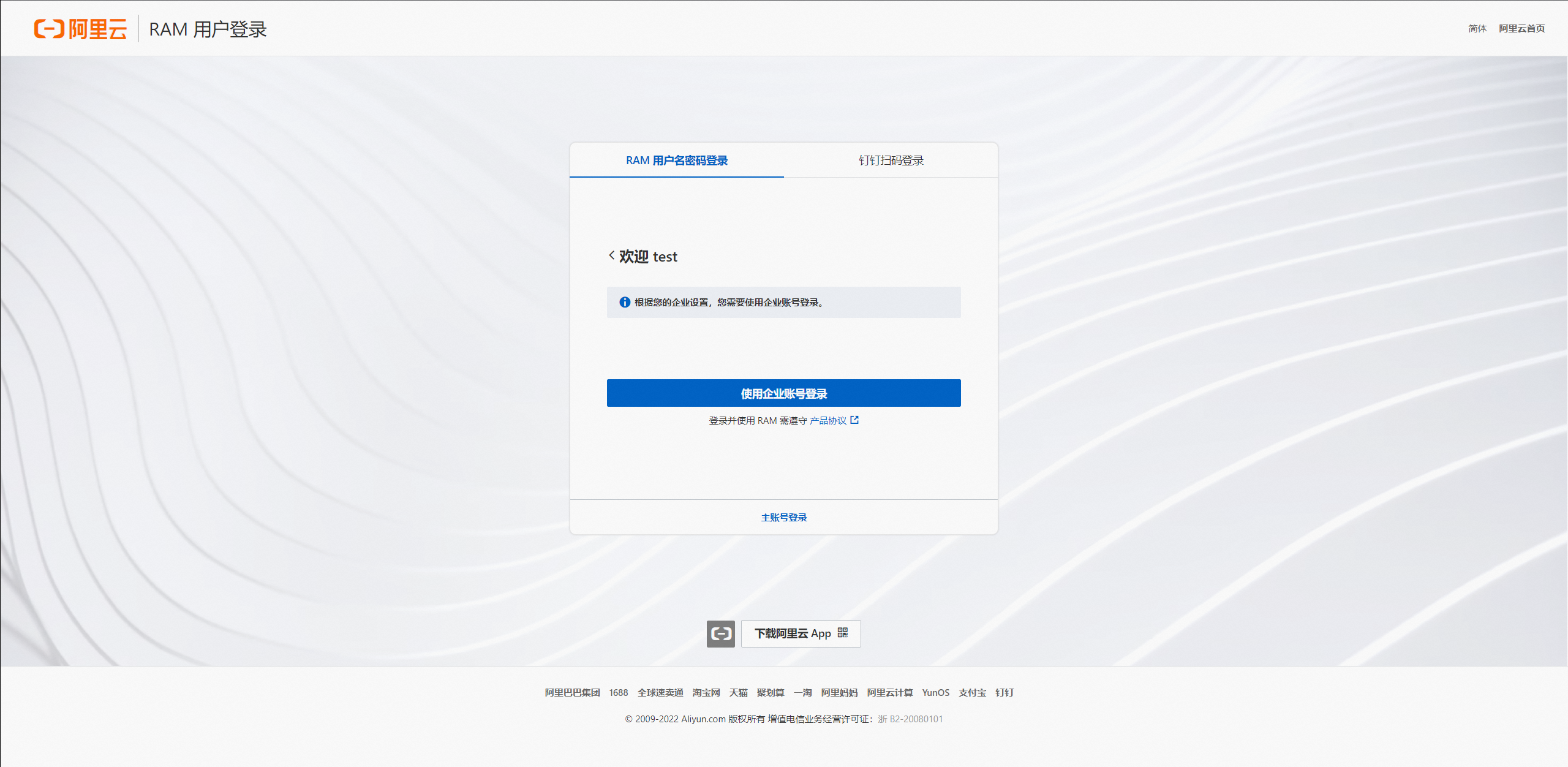

SP 发起

访问 RAM 用户登录地址,输入子账户用户名,点击【下一步】

点击【使用企业账号登录】跳转到 IDaaS 登录界面

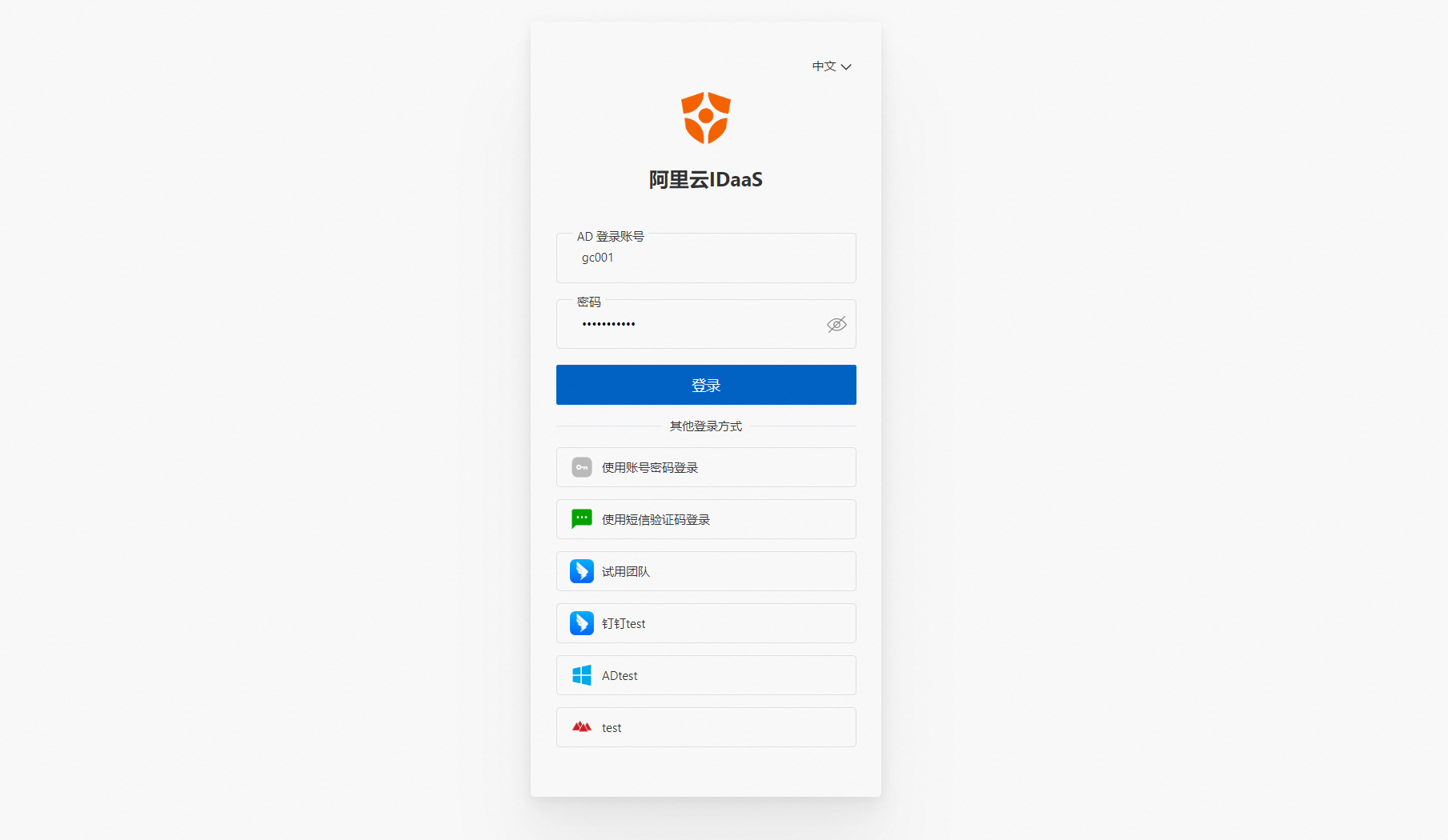

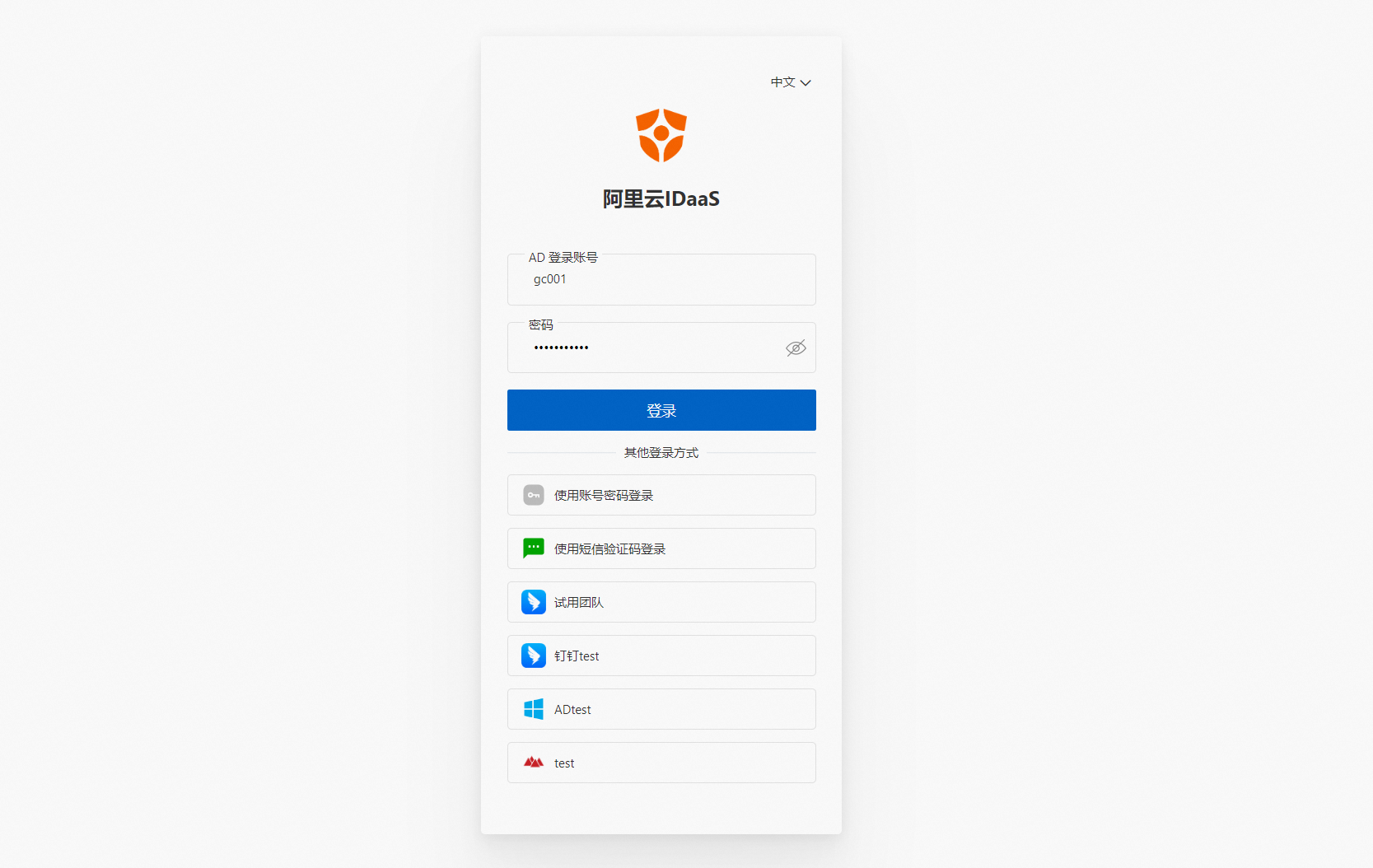

如果设置了优先使用 AD 登录,则会直接展示输入 AD 账密界面,如果没有进行设置,请手动切换至 AD 对应的认证源

IDP发起

访问IDaaS 用户门户地址

如果设置了优先使用AD 登录,则会直接展示输入AD 账密界面,如果没有进行设置,请手动切换至AD 对应的认证源

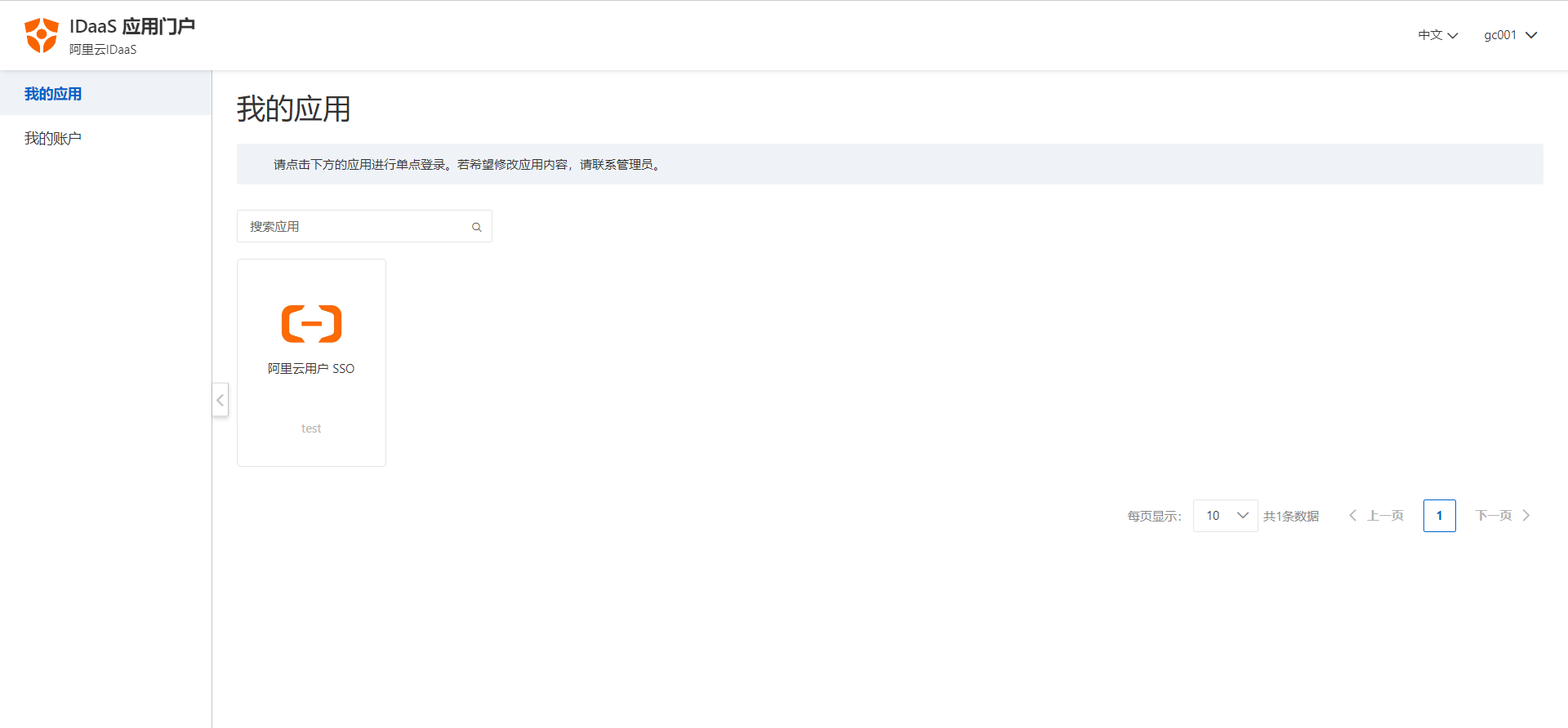

登录到IDaaS 用户端,点击对应的应用图标登录

- 本页导读 (0)