借助访问控制RAM(Resource Access Management)的RAM用户和角色,您可以实现权限分割。通过为阿里云账号(主账号)创建RAM用户和角色,并根据需要为RAM用户和角色授予不同权限,避免因暴露阿里云账号(主账号)密钥造成安全风险,实现RAM用户各司其职。

相关计费

由于涉及RAM用户及角色,因此涉及访问控制相关计费。更多信息,请参见计费方法。

前提条件

已开通PTS服务。具体操作,请参见开通PTS服务。

使用说明

由于旧版PTS控制台权限控制策略功能即将下线,请登录RAM控制台授权。

新增的RAM用户和角色默认对PTS控制台不具备任何操作权限,如需访问请先授权。

如果您已经在PTS控制台完成授权,请使用主账号登录PTS控制台,在页面,查看已赋予RAM用户的权限。PTS控制台与RAM控制台的权限类型对应关系见下表。

PTS控制台上已赋予的权限类型

需在RAM控制台配置的权限类型

只读权限

只读权限

读写权限

读写权限

无权限

不配置

管理员权限

读写权限

创建RAM用户并授权

创建RAM用户,请参见创建RAM用户。如果您已经创建,可以忽略该步骤。

为RAM用户授予PTS操作权限。

授予读写权限

请参见方式一:在用户页面为RAM用户授权,为目标RAM用户添加

AliyunPTSFullAccess系统权限。选择权限时,搜索AliyunPTSFullAccess的系统策略,并添加至已选择列表中。

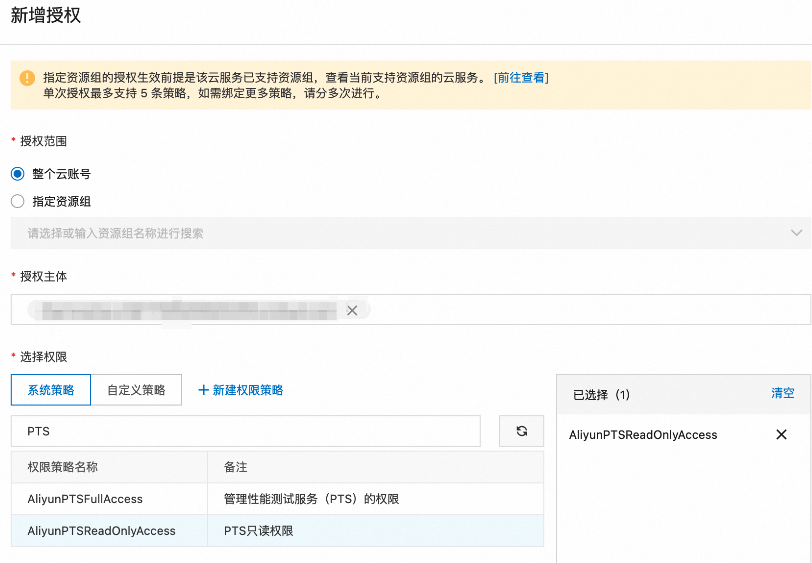

授予只读权限

如果您需要为RAM用户授予PTS的读权限,禁止RAM用户进行写操作,您可以授予PTS只读权限。请参见方式一:在用户页面为RAM用户授权,为目标RAM用户添加

AliyunPTSReadOnlyAccess系统权限。选择权限时,搜索AliyunPTSReadOnlyAccess的系统策略,并添加至已选择列表中。

创建RAM角色并授权

PTS控制台支持使用角色登录。

创建RAM角色,请参见创建可信实体为阿里云账号的RAM角色。如果您已经创建,可以忽略该步骤。

为RAM角色授予PTS操作权限。

- 本页导读 (1)