使用IPsec-VPN建立站点到站点的连接时,在配置完阿里云VPN网关后,您还需在本地站点的网关设备中进行VPN配置。本文以山石防火墙为例介绍如何在本地站点中加载VPN配置。

前提条件

-

确保您已经在阿里云VPC内创建了IPsec连接,详情参见配置站点到站点连接。

-

创建IPsec连接后,获取的IPsec配置信息,详情参见IPsec连接管理。

本操作的IPsec连接配置如下表所示。

-

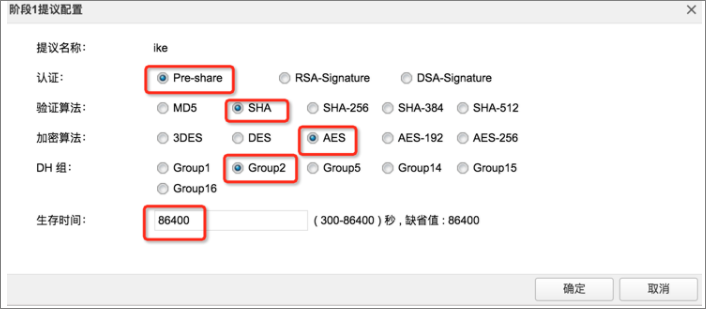

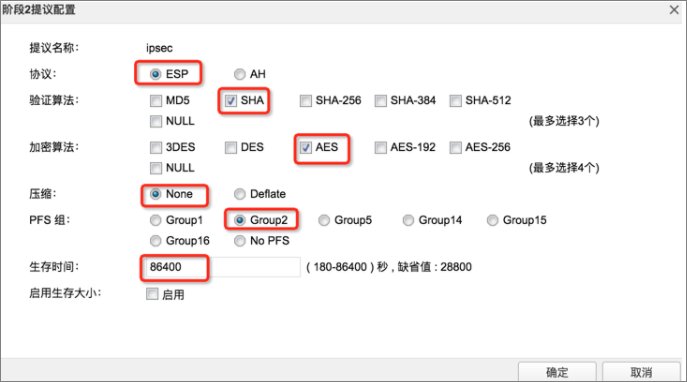

IPsec协议信息

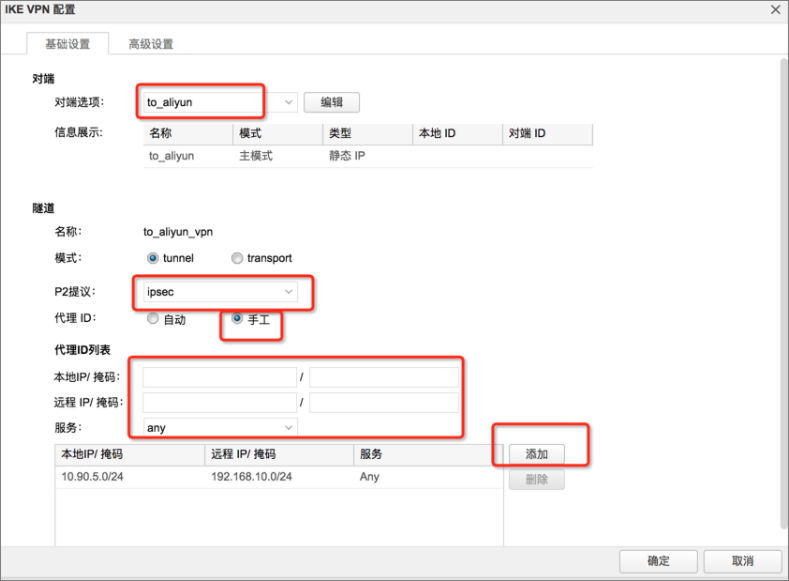

配置 示例值 IKE 认证算法 sha1 加密算法 aes DH分组 group2 IKE版本 ikev1 生命周期 86400 协商模式 main PSK hillstone IPSec 认证算法 sha1 加密算法 aes DH分组 group2 IKE版本 ikev1 生命周期 86400 安全协议 esp -

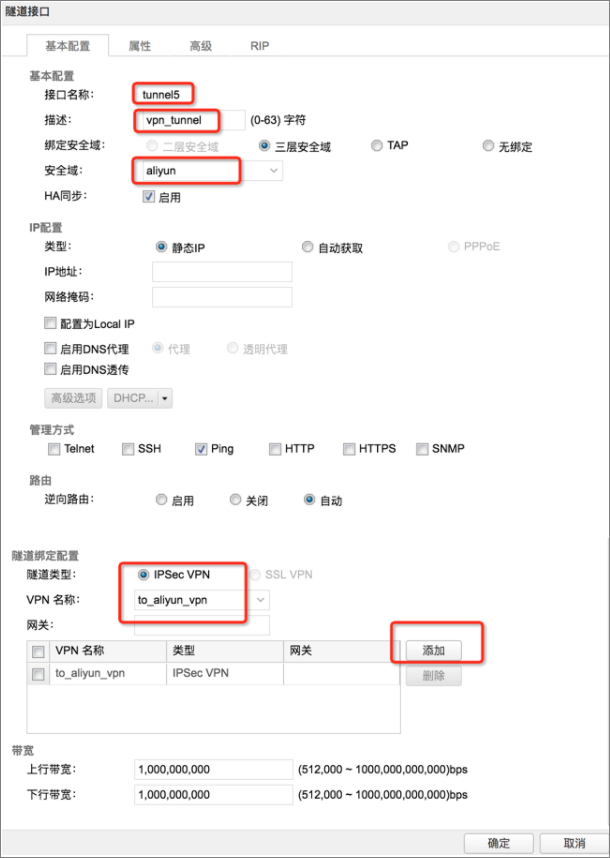

网络配置信息

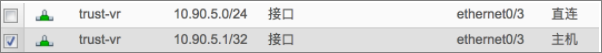

配置 示例值 VPC信息 私网CIDR 192.168.10.0/24 网关公网IP 118.31.XX.XX IDC信息 私网CIDR 10.90.5.0/24 网关公网IP 222.92.XX.XX 上行公网网口 vlan100 下行私网网口 E 0/3

-