当您使用LDAP管理用户账号,访问Hue时需进行LDAP相关的配置。本文以Hue对接E-MapReduce自带的OpenLDAP为例,介绍如何配置Hue后端对接LDAP,并通过LDAP进行身份验证。自建的LDAP请您根据实际情况修改参数。

操作步骤

- 进入服务配置。

- 登录阿里云E-MapReduce控制台。

- 在顶部菜单栏处,根据实际情况选择地域和资源组。

- 单击上方的集群管理页签。

- 在集群管理页面,单击相应集群所在行的详情。

- 在左侧导航栏中,单击集群服务 > Hue。

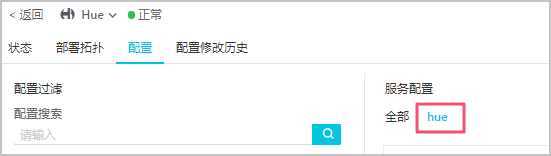

- 单击配置页签。

- 在服务配置区域,单击hue。

- 修改backend的值为desktop.auth.backend.LdapBackend。

- 增加自定义配置。

- 单击右上角的自定义配置,添加如下配置项。注意 增加下表的自定义配置时,只有desktop.ldap.bind_password参数需要在E-MapReduce控制台获取,其余参数请按表格中给出的参数值填写。

配置项 描述 示例值 desktop.ldap.ldap_url LDAP服务器的URL。 ldap://emr-header-1:10389 desktop.ldap.bind_dn 绑定的管理员用户dn,该dn用于连接到LDAP或AD以搜索用户和用户组信息。如果LDAP服务器支持匿名绑定,则此项可不设置。 uid=admin,o=emr desktop.ldap.bind_password 绑定的管理员用户dn的密码。 说明 需要在E-MapReduce控制台上,通过OpenLDAP的服务配置获取manager_password的值,即为密码。无 desktop.ldap.ldap_username_pattern LDAP用户名dn匹配模式,描述了username如何对应到LDAP中的dn。必须包含<username>字符串才能在身份验证期间用于替换。 uid=<username>,ou=people,o=emr desktop.ldap.base_dn 用于搜索LDAP用户名及用户组的base dn。 ou=people,o=emr desktop.ldap.search_bind_authentication 是否使用desktop.ldap.bind_dn和desktop.ldap.bind_password配置中提供的凭据,搜索绑定身份验证连接到LDAP服务器。 false desktop.ldap.use_start_tls 是否尝试与用ldap://指定的LDAP服务器建立TLS连接。 false desktop.ldap.create_users_on_login 用户尝试以LDAP凭据登录后,是否在Hue中创建用户。 true - 单击确定。

- 单击右上角的自定义配置,添加如下配置项。

- 保存配置。

- 单击右上角的保存。

- 开启自动更新配置并设置相关信息。

- 单击确定。

- 部署配置。

- 单击右上角的部署客户端配置。

- 设置相关信息。

- 单击确定。

- 重启Hue。

- 在右上角选择操作 > 重启Hue。

- 在执行集群操作对话框,填写执行原因,单击确定。

- 在确认对话框,单击确定。

重启Hue成功后,您就可以在Hue中访问开启LDAP认证的引擎了。

后续步骤

注意 对接LDAP之后,原有的管理员账号admin已经不能登录,新的管理员用户为对接LDAP之后第一个登录的用户。